Cấu hình VPN Site to Site ASA 5516 và Cisco Router 2951

Cấu Hình VPN Site to site: Router Cisco 2951 – ASA 5516

SITE A – ROUTER CISCO 2951:

Bước 0: Quoay PPPoE Trên router cisco

Bước 1: Tạo Internet Key Exchange (IKE) key policy:

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#encryption 3des

Router(config-isakmp)#authentication pre-share

Router(config-isakmp)#group 2

Bước 2: Tạo shared key để sử dụng cho kết nối VPN

Router(config)#crypto isakmp key Cisco123 address 210.245.101.100 (IP của ASA site B)

Bước3: Quy định lifetime

Router(config)#crypto ipsec security-association lifetime seconds 86400

Bước4: Cấu hình ACL dãy IP có thể VPN

– Lưu ý: đối với trường hợp Vừa quoay PPPoE vừa chạy VPN site to site thì trong phần NAT overload làm như sau:

Router(config)#ip nat inside source route-map nonat interface Dialer0 overload

Router(config)#route-map nonat petmit 10

Router(config-route-map)#match ip address 100

Router(config)#access-list 100 deny ip 192.168.6.0 0.0.0.255 10.16.3.0 0.0.0.255

Router(config)#access-list 100 permit ip 192.168.6.0 0.0.0.255 any

Router(config)#access-list 101 permit ip 192.168.6.0 0.0.0.255 10.16.3.0 0.0.0.255

=> Thì mạng bên trong mới vừa vào internet được và vừa VPN được.

Bước 5: Định nghĩa transformations set cái mà sẽ được sử dụng cho VPN connection này:

Router(config)#crypto ipsec transform-set SET-VPN esp-3des esp-sha-hmac

Bước 6: Tạo cypto-map cho các transform, setname

Router(config)#crypto map MAP-VPN 1 ipsec-isakmp

Router(config-crypto-map)#set peer 210.245.101.100 (IP của ASA site B)

Router(config-crypto-map)# set transform-set SET-VPN ( Setname ở bước 5)

Router(config-crypto-map)#match address 101 (101 : acl-number ở bước 4 )

Bước7: Gán vào interface

Router(config)#interface dialer 0

Router(config-if)#crypto map MAP-VPN

SITE A – ASA 5516:

Bước 1: tạo Connection Profiles:

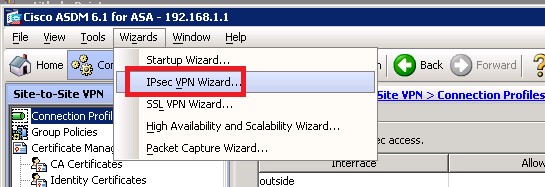

– Login vào ASDM và chọn Menu Startup Wizards… rồi sau đó chọn IPsec VPN Wizard…

SITE A – ROUTER CISCO 2951:

Bước 0: Quoay PPPoE Trên router cisco

Bước 1: Tạo Internet Key Exchange (IKE) key policy:

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#encryption 3des

Router(config-isakmp)#authentication pre-share

Router(config-isakmp)#group 2

Bước 2: Tạo shared key để sử dụng cho kết nối VPN

Router(config)#crypto isakmp key Cisco123 address 210.245.101.100 (IP của ASA site B)

Bước3: Quy định lifetime

Router(config)#crypto ipsec security-association lifetime seconds 86400

Bước4: Cấu hình ACL dãy IP có thể VPN

– Lưu ý: đối với trường hợp Vừa quoay PPPoE vừa chạy VPN site to site thì trong phần NAT overload làm như sau:

Router(config)#ip nat inside source route-map nonat interface Dialer0 overload

Router(config)#route-map nonat petmit 10

Router(config-route-map)#match ip address 100

Router(config)#access-list 100 deny ip 192.168.6.0 0.0.0.255 10.16.3.0 0.0.0.255

Router(config)#access-list 100 permit ip 192.168.6.0 0.0.0.255 any

Router(config)#access-list 101 permit ip 192.168.6.0 0.0.0.255 10.16.3.0 0.0.0.255

=> Thì mạng bên trong mới vừa vào internet được và vừa VPN được.

Bước 5: Định nghĩa transformations set cái mà sẽ được sử dụng cho VPN connection này:

Router(config)#crypto ipsec transform-set SET-VPN esp-3des esp-sha-hmac

Bước 6: Tạo cypto-map cho các transform, setname

Router(config)#crypto map MAP-VPN 1 ipsec-isakmp

Router(config-crypto-map)#set peer 210.245.101.100 (IP của ASA site B)

Router(config-crypto-map)# set transform-set SET-VPN ( Setname ở bước 5)

Router(config-crypto-map)#match address 101 (101 : acl-number ở bước 4 )

Bước7: Gán vào interface

Router(config)#interface dialer 0

Router(config-if)#crypto map MAP-VPN

SITE A – ASA 5516:

Bước 1: tạo Connection Profiles:

– Login vào ASDM và chọn Menu Startup Wizards… rồi sau đó chọn IPsec VPN Wizard…

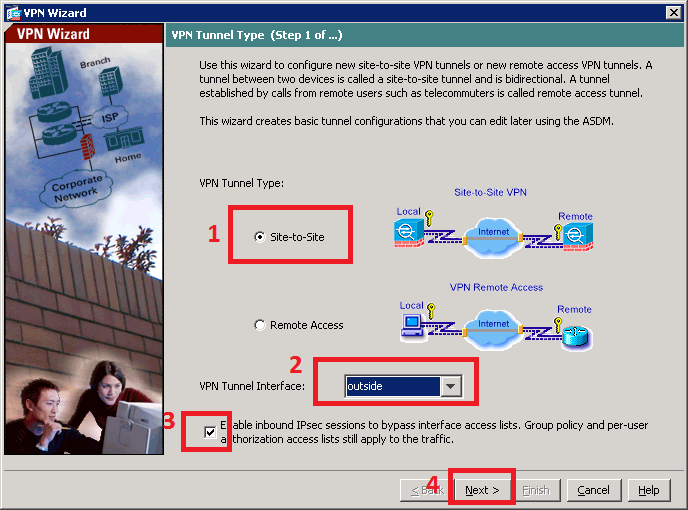

– Tại bước 1 chọn:

+ Tick vào Site-to-Site

+ VPN Tunnel Interface chọn interface: outside (WAN IP)

+ Và tick chọn Enable…. và bấm Next

– Tại bước 1 chọn:

+ Tick vào Site-to-Site

+ VPN Tunnel Interface chọn interface: outside (WAN IP)

+ Và tick chọn Enable…. và bấm Next

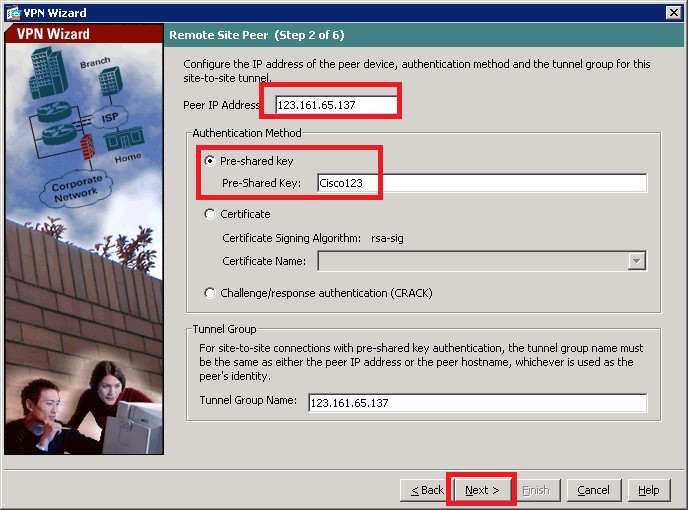

– Ở bước 2:

+ Peer IP Address điền IP WAN của router 2951 (Site A).

+ Pre-shared key: gõ Cisco123 (giống như Pre-shared key ở router cisco 2951 site A) và nhấn Next.

– Ở bước 2:

+ Peer IP Address điền IP WAN của router 2951 (Site A).

+ Pre-shared key: gõ Cisco123 (giống như Pre-shared key ở router cisco 2951 site A) và nhấn Next.

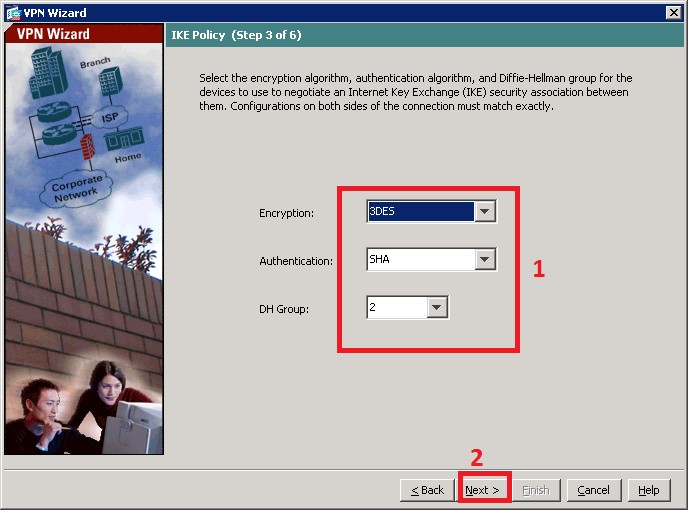

– Ở bước 2: chọn IKE Policy mã hóa và Authentication, lưu ý phải cùng loại với Router Cisco 2951. Ở đây ta để mặc định do ở bước 1 site A ta chọn 3des authen và Pre-shared key là : pre-share

– Ở bước 2: chọn IKE Policy mã hóa và Authentication, lưu ý phải cùng loại với Router Cisco 2951. Ở đây ta để mặc định do ở bước 1 site A ta chọn 3des authen và Pre-shared key là : pre-share

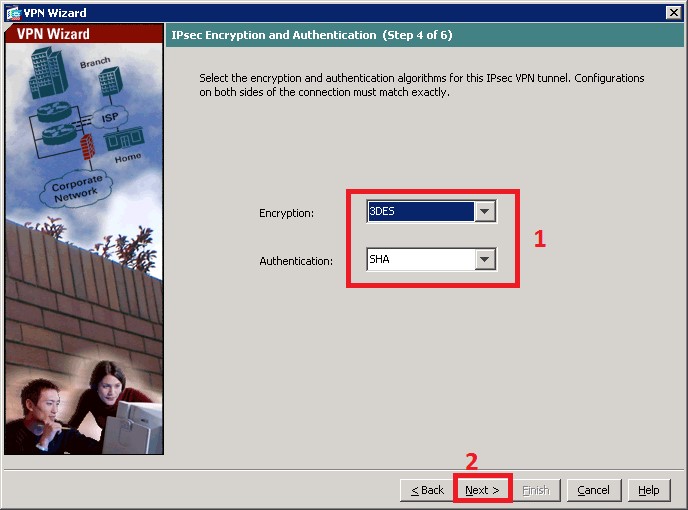

– Ở bước 3 chọn thuật toán mã hóa và authen cho Tunnel lưu ý phải phù hợp với Cisco 2951 site A. Ở đây ta chọn 3DES và SHA do ở bước 5 site A ta chọn esp-3des esp-sha-hmac

– Ở bước 3 chọn thuật toán mã hóa và authen cho Tunnel lưu ý phải phù hợp với Cisco 2951 site A. Ở đây ta chọn 3DES và SHA do ở bước 5 site A ta chọn esp-3des esp-sha-hmac

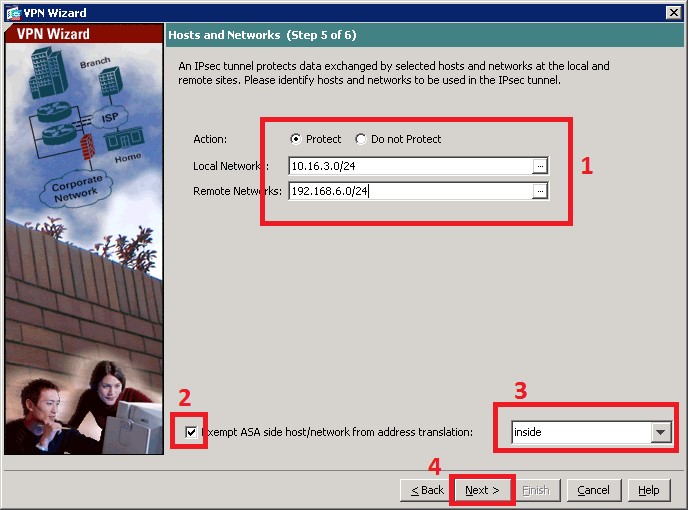

– Tại bước 5: tương ứng với bước 4 Ở site A set ACL có thể VPN :

+ Local gõ 10.16.3.0/24

+ Remote 192.168.6.0/24

+ Và chọn interface translation là inside. Sau đó chọn Next

– Tại bước 5: tương ứng với bước 4 Ở site A set ACL có thể VPN :

+ Local gõ 10.16.3.0/24

+ Remote 192.168.6.0/24

+ Và chọn interface translation là inside. Sau đó chọn Next

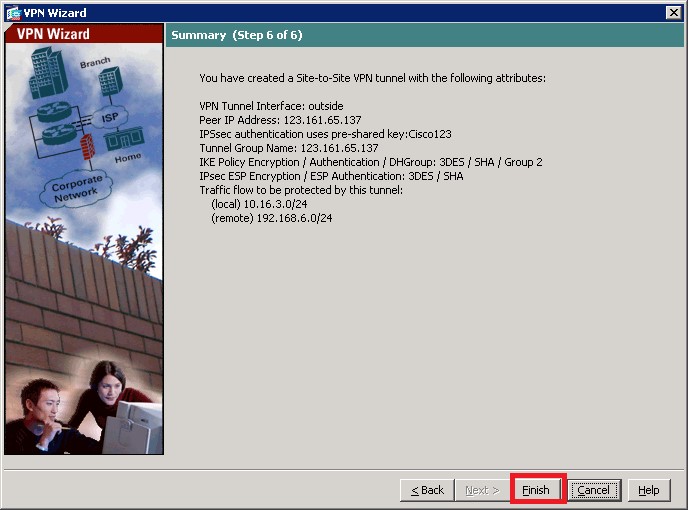

– Và bấm Finish để hoàn tất việc tạo kết nối(Connection Profile).

– Và bấm Finish để hoàn tất việc tạo kết nối(Connection Profile).

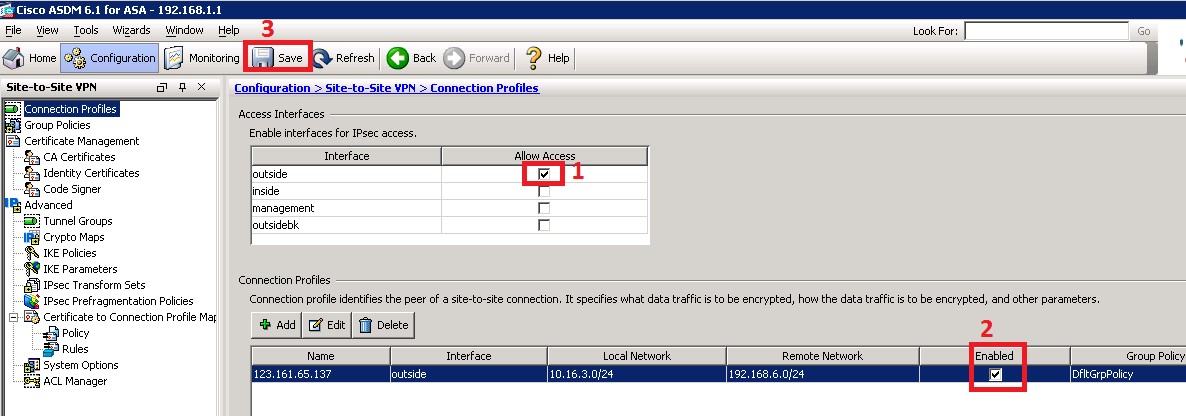

– Sau khi tạo kết nối xong tiế hành Enable interface for IPsec access.

+ Tại Access Interface click vào interface outside và click và check box Allow access tương ứng và nhấn Save

– Sau khi tạo kết nối xong tiế hành Enable interface for IPsec access.

+ Tại Access Interface click vào interface outside và click và check box Allow access tương ứng và nhấn Save

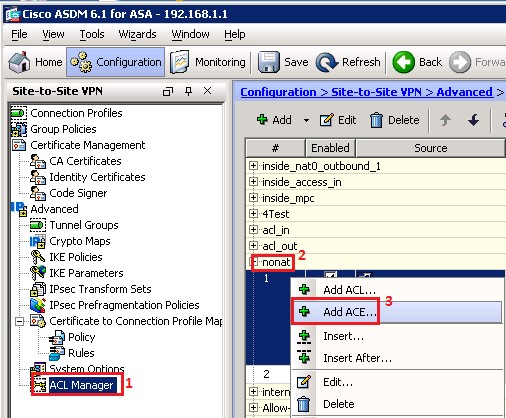

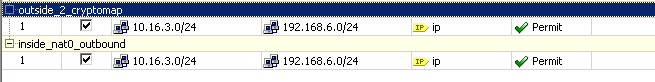

Bước 2: Tạo Access List:

– Sau khi tạo Connection Profile xong ta tiến hành set access-list nonat cho kết nối VPN. Lưu ý mặc định nonat sẽ disable, bạn cần phải enable nó lên trước sau đó mới có thể tiến hành tạo access-list cho nonat.

+ Xổ dấu cộng tại Certificate to Connection Profile… và chọn ACL Manager. tại nonat click chuột phải chọn Add ACE…

Bước 2: Tạo Access List:

– Sau khi tạo Connection Profile xong ta tiến hành set access-list nonat cho kết nối VPN. Lưu ý mặc định nonat sẽ disable, bạn cần phải enable nó lên trước sau đó mới có thể tiến hành tạo access-list cho nonat.

+ Xổ dấu cộng tại Certificate to Connection Profile… và chọn ACL Manager. tại nonat click chuột phải chọn Add ACE…

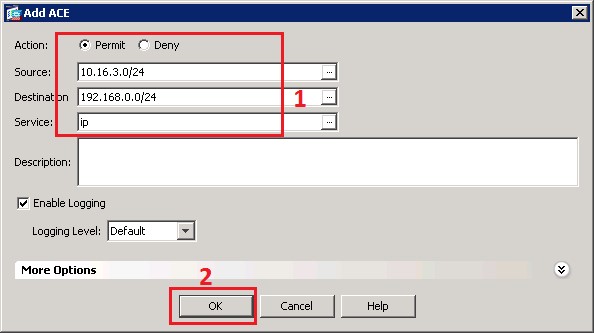

– Permit cho class mạng 192.168.0.0/24 và 16.3.0/24 .

– Permit cho class mạng 192.168.0.0/24 và 16.3.0/24 .

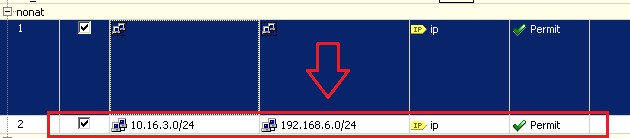

– Sau khi tạo xong ta sẽ được như bên dưới.

– Sau khi tạo xong ta sẽ được như bên dưới.

– Tương tự như vậy ta kiểm tra đã permit cho outside và inside chưa( mặc định outside_cryptomap được tự động tạo khi khởi tạo Connection Profile).

– Tương tự như vậy ta kiểm tra đã permit cho outside và inside chưa( mặc định outside_cryptomap được tự động tạo khi khởi tạo Connection Profile).

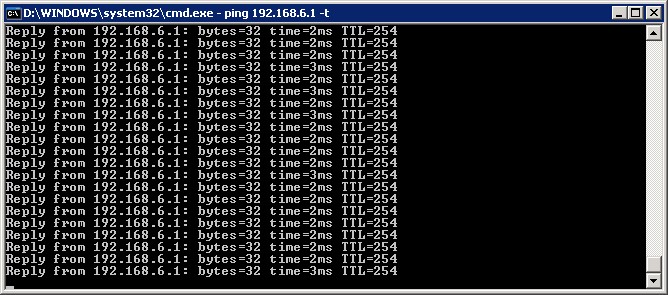

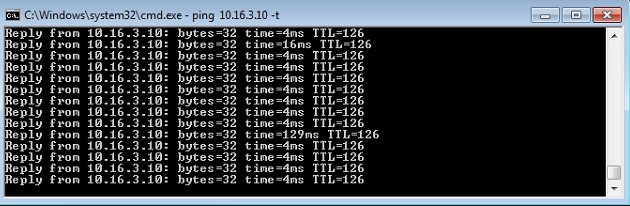

Kết quả: 2 site ping thấy nhau:

Kết quả: 2 site ping thấy nhau:

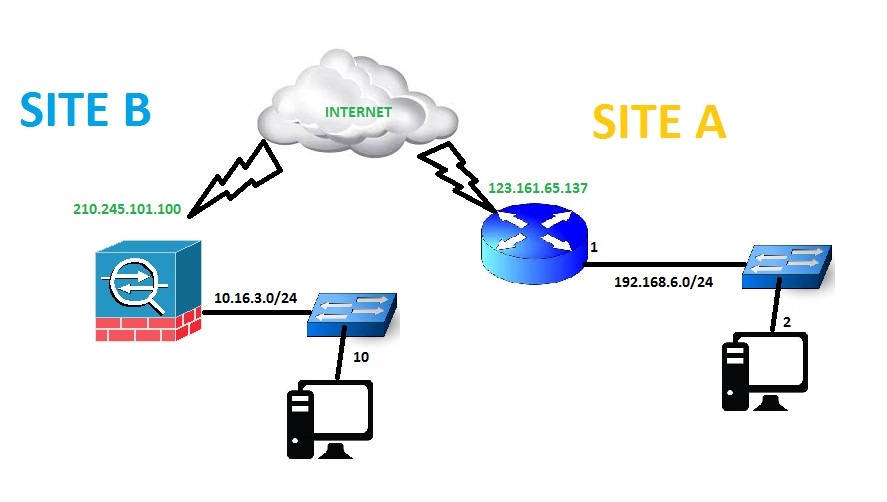

Xin chào các bạn, trong bài viết sau đây mình sẽ hướng dẫn các bạn cấu hình VPN Site to Site trên Firewall Cisco ASA, ta có mô hình kết nối 02 chi nhánh như sau.

* Các bước thực hiện:

- Cấu hình VPN Site to Site trên site A

- Cấu hình VPN Site to Site trên site B

- Kiểm tra kết nối

* Tiến hành cấu hình:

Trước tiên, các bạn đăng nhập vào giao diện quản trị của ASA ở site A.

Tiếp theo các bạn vào Configuration > Firewall > Address và chọn Add >> Network Object.

Các bạn nhập IP lớp mạng trong ở site A, click OK.

Tương tự, các bạn tạo những Object còn lại.

Các bạn chọn Apply và send để áp dụng các thay đổi.

Các bạn vào Wizard >> VPN Wizards >> Site-to-site VPN Wizard để mở giao diện cài đặt VPN.

Ở màn hình Setup Wizard, các bạn click Next.

Ở màn hình tiếp theo, các bạn nhập IP wan của ASA ở site B, chọn Interface là outsite, click Next.

Màn hình tiếp theo, các bạn để như mặc định và click Next.

Đến màn hình này, các bạn chọn Ipv4, Local Network là Site-A-Subnet, Remote Network là Site-B-Subnet, click Next.

Tiếp theo, các bạn nhập Pre-shared Key, click Next.

Ở màn hình này, cac bạn để mặc định, click Next.

Kế tiếp, các bạn check vào những ô tùy chọn, click Next.

Ở bước Summary, các bạn click Finish.

Các bạn click send để thực thi các lệnh trên ASA.

Trở về màn hình configuration, ta sẽ thấy một VPN connection profile được tạo ra.

Các bạn vào File >> Save Running Configuration to Flash để lưu các thay đổi.

Các bạn chọn Send để thực thi các lệnh.

Như vây, chúng ta đã hoàn tất cấu hình ở Site A. Thực hiện tương tự trên Site B, các bạn vào giao diện quản trị như bên dưới.

Các bạn tạo các Network Object sau.

Các bạn click Apply và Send để lưu các thay đổi.

Bước tiếp theo, các bạn nhập IP Wan của ASA ở Site A à chọn Interface là outsite.

Tiếp theo, các bạn chọn IP type là IPv4, Local Network là Site-B-Subnet, Remote Network là Site-A-Subnet.

Bước kế tiếp, cac bạn nhập Pre-shared key và click Next.

Kế tiếp, các bạn check chọn các check box và click next.

Các bạn xem lại các thông tin đã cấu hình và click Finish.

Các bạn click Send để thực thi các lệnh.

Các bạn vào File >> Save Running Configuration to Flash để lưu các thay đổi.

Tiếp theo, các bạn click Send để thực thi các lệnh.

Cuối cùng, các bạn kiểm tra kết nối giữa 2 site bằng lệnh Ping.

Đến đây, các bước cấu hình VPN site to site trên Firewall Cisco ASA đã hoàn tất, chúc các bạn thành công.

-

- Cấu hình VPN Site to Site trên Cisco ASA bằng CLI

Trong bài viết này mình sẽ hướng dẩn các bạn cấu hình VPN IPSec , cụ thể là cấu hình VPN Site to site trên Firewall Cisco ASA

Ta sẽ sử dụng mô hình sau:

Trong mô hình trên, yêu cầu đặt ra là thiết lập một VPN tunnel để bảo vệ traffic từ PC1 đi đến PC2. Trước khi có thể cấu hình VPN thì ta cần phải có đầy đủ các thông tin sau :

1) IKE Phase 1 policies: bao gồm encryption, hash, authentication, DH group, lifetime, pre-shared-key là gì?

2) IKE Phase 2 policies (transform set): encryption, hash, lifetime, có dùng PFS hay không?

3) Địa chỉ IP public của 2 VPN peers dùng để thiết lập VPN tunnel.

4) Những network sẽ được bảo vệ bởi VPN tunnel là gì?

Trong bài này, chúng ta sẽ sử dụng các thông tin sau cho VPN tunnel :

1) IKE Phase 1 policies :

+ Encryption: 3DES

+ Hash: MD5

+ Authentication: pre-shared-key

+ DH group: 2

+ Pre-shared-key: cisco123

+ Lifetime: 3600s

2) IKE Phase 2 policies:

+ Encryption: AES 256

+ Hash: SHA1

+ PFS: Group 5

+ Lifetime: 1800s

3) Địa chỉ IP public của ASA1 là 100.0.0.1 (cổng outside1), địa chỉ IP public của ASA2 là 220.0.0.1

4) Hai network sẽ được bảo vệ bởi VPN tunnel là 192.168.2.0/24 và 172.16.2.0/24.

Trước tiên ta sẽ bật IKE trên interface outside1 và cấu hình IKE Phase 1 policies. IKE có 2 version là IKEv1 và IKEv2. Ở đây ta sử dụng IKEv1:

Tiếp theo ta sẽ cấu hình pre-shared-key để chứng thực VPN peer ở Phase 1 :

Bước kế tiếp ta sẽ cấu hình crypto ACL (ACL quy định traffic nào sẽ được bảo vệ bởi VPN tunnel) và transform set. Crypto ACL và transform set sau đó sẽ được tham chiếu đến trong crypto map:

Tiếp theo ta sẽ cấu hình crypto map để tham chiếu đến crypto ACL và transform set, đồng thời để set địa chỉ IP của VPN peer:

Bước cuối cùng, ta sẽ áp crypto map đã cấu hình vào interface outside1. Ta phải đảm bảo ASA1 có route đến mạng 172.16.2.0/24 trỏ ra interface outside1 thì crypto map mới được kích hoạt, và khi đó traffic mới được mã hóa và bảo vệ bởi VPN tunnel:

Cấu hình trên ASA2 hầu như tương tự với ASA1. Ta cũng phải đảm bảo ASA2 có route đến mạng 192.168.2.0/24 trỏ ra interface outside – là interface sẽ áp crypto map:

Chú ý rằng lifetime ở cả Phase 1 và Phase 2 không cần phải giống nhau giữa 2 VPN peers, mà chúng sẽ tự thương lượng để sử dụng giá trị nào nhỏ hơn. Ngoài ra, trên ASA2 vì có translation rule dùng để NAT các traffic đi từ cổng inside ra outside – là interface đã áp crypto map – nên ta phải cấu hình Identity NAT để không NAT các traffic được đưa qua VPN tunnel (trên ASA1 không cần vì không có translation rule nào dùng để NAT traffic đi từ cổng inside ra outside1 – là interface đã áp crypto map) :

Kiểm tra hoạt động của VPN tunnel bằng cách ping từ PC1 sang PC2. Vì quá trình thiết lập tunnel phải mất một khoảng thời gian nên các gói ping đầu tiên không thành công:

Thực hiện bắt gói tin bằng Wireshark, ta thấy cần tổng cộng 6 gói tin để thương lượng xong Phase 1 ở Main Mode, và sau đó thương lượng Phase 2 ở Quick Mode cần thêm 3 gói tin nữa. Các gói tin tiếp theo (ESP) là traffic của PC1 gửi đến PC2 đã được mã hóa bởi VPN tunnel:

Xem thông tin tunnel của Phase 1 bằng lệnh show crypto ikev1 sa detail

Xem thông tin tunnel của Phase 2 bằng lệnh show crypto ipsec sa detail

Xem thông tin tóm tắt tunnel của cả Phase 1 và Phase 2 bằng lệnh show vpn-sessiondb l2l

Nếu như các bạn cấu hình site-to-site VPN trên Cisco router thì thực hiện như sau (giả sử trong mô hình trên thay ASA2 bằng router R2, và interface f0/0 của R2 kết nối với ISP2):

Các lệnh kiểm tra trên router: show crypto isakmp sa detail để xem thông tin về tunnel của Phase 1, và show crypto ipsec sa detail để xem thông tin về tunnel của Phase 2 (IPsec tunnel).

Không có nhận xét nào:

Đăng nhận xét